Как быть, если от имени начальника предупреждают о важном звонке или предлагают перевести деньги

Весной 2023 года в России начала распространяться комбинированная схема обмана. Мошенники связываются с жертвами от имени руководителей или коллег, предлагая принять важный звонок, или перевести деньги. Признаки схемы, ее история, способы противодействия.

Содержание статьи

Мошенничество от имени руководителя (CEO Fraud): происхождение и развитие

С 2012 года на территории Франции, Бельгии и Люксембурга начала распространяться мошенническая схема, нацеленная против предприятий. Злоумышленники подделывали или взламывали электронную почту топ-менеджера, и от его имени отправляли в бухгалтерию письма с требованием перевести деньги по указанным реквизитам. Схема получила название «мошенничество с генеральным директором» (CEO Fraud).

К началу 2015 года схема CEO Fraud, как и другие приемы компрометации электронной почты (Business Compromise Fraud), привела к убыткам на сумму более 215 миллионов долларов.

В апреле 2016 года Федеральное бюро расследований США сообщило, что мошенничество с компрометацией почты выросло на 270%, распространилось на 79 стран, и причинило ущерб на сумму в 2,3 миллиарда долларов.

Не смотря на усилия правоохранительных органов, криминальная схема CEO Fraud продолжает распространяться до настоящего времени. Каждый случай обмана наносит серьезный репутационный ущерб пострадавшей компании, поэтому публикации об этом виде мошенничества нечасты, а статистика приблизительна.

Тем не менее известно, что потери в Великобритании за 2022 год составили 77 миллионов фунтов (согласно UK Finance Annual Fraud report: «The definitive overview of payment industry fraud»). А по данным облачного хостинга Cloudflare, в течение 2022 года было зафиксировано 21832 случая мошенничества CEO Fraud, с суммарным ущербом более чем в 2,7 миллиарда долларов.

Как сообщала в 2021 году компания Barracuda, специализирующаяся на информационной безопасности, в среднем на каждую организацию ежегодно совершается до 700 атак CEO Fraud и BCF.

В 2021 — 2023 годах технологии позволили киберпреступникам использовать для мошенничества от имени руководителей каналы голосовой связи. К примеру, в отчете Европола о ликвидации франко-израильской группировки мошенников в 2023 году описан случай, когда криминальный оператор из Израиля позвонил в бухгалтерию французской компании, и убедил сотрудника перевести 300000 евро на банковский счет в Венгрии.

CEO Fraud в России 2023 года: схема перенацелена на физических лиц

Информированные люди предупреждали россиян о схеме CEO Fraud еще до пандемии коронавируса. Так, украинский блогер Алексей Самохин в 2019 году опубликовал ролик на Youtube, в котором рассказал, что злоумышленники могут атаковать сотрудников любых коммерческих предприятий, имеющих доступ к счетам или наличности.

Криминальные колл-центры начали применять CEO Fraud против россиян в промышленных масштабах весной 2023 года. По прошествии 8 месяцев известно о четырех модификациях мошеннической схемы, которые применялись:

- Против сотрудников государственных структур, от лица высших топ-менеджеров;

- Против сотрудников коммерческих организаций, от имени директоров и собственников;

- Против жителей населенных пунктов и регионов, от лица глав администраций;

- Против физических лиц, с использованием персональных данных коллег, руководителей, высокопоставленных знакомых.

Российская версия мошеннической схемы принципиально отличается от зарубежного первоисточника направлением атаки: западная CEO Fraud нацелена на средства предприятий, а организаторы «звонков от начальника» в нашей стране охотятся за деньгами физических лиц.

Технически схема реализуется с использованием фишинговых писем, фейковых аккаунтов в WhatsApp и Telegram, использующих персональные данные руководителей, а также при помощи сообщений и звонков по телефону и через мессенджеры.

Примеры атак на сотрудников ведомств

23 марта 2023 года стало известно об атаке против чиновников администрации Санкт-Петербурга. 26 июня появились публикации о попытках обмана медиков от имени главврачей, в Москве, Красноярске, Нижегородской области.

С начала сентября злоумышленники распространили схему на учреждения образования и культуры, атаковав сотрудников Екатеринбургского федерального университета, Красноярского медицинского университета, Новосибирского музыкального театра.

По информации компании F.A.C.C.T., впоследствии жертвами обмана оказались сотрудники правоохранительных органов и закрытых оборонных госпредприятий.

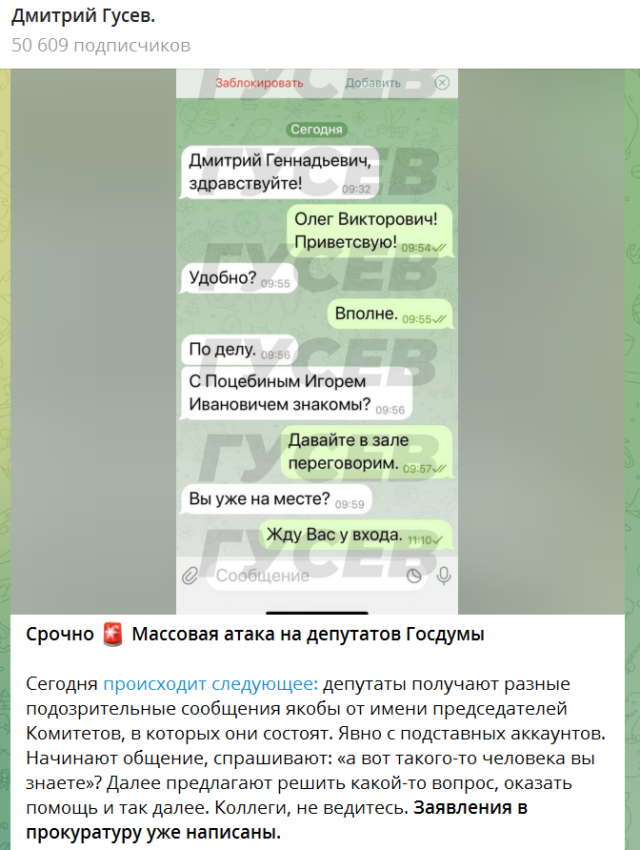

17 ноября сенатор Государственной Думы от фракции «Справедливая Россия — За Правду» Дмитрий Гусев сообщил о том, что депутаты в массовом порядке получают сообщения с поддельных аккаунтов коллег, с предложениями «оказать помощь». В частности, злоумышленники незаконно использовали персональные данные председателя комитета Госдумы по контролю Олега Морозова, а также главы комитета ГД по безопасности Василия Пискарева.

Примеры атак на работников коммерческих организаций

14 сентября управление МВД по Калужской области опубликовало предупреждение о том, что мошенники могут позвонить сотруднику любой организации от имени ее руководителя. Правоохранители сообщили, что злоумышленники могут использовать технологию дипфейка, в результате чего по голосу их невозможно отличить от имитируемых лиц.

16 октября Федеральная палата адвокатов Российской Федерации предупредила юристов, что злоумышленники с использованием поддельных аккаунтов руководителей этой НКО выманивали средства якобы на поддержку специальной военной операции.

17 ноября Telegram-канал Банкста рассказал, что банковские служащие среднего звена в массовом порядке получают сообщения в мессенджерах, якобы от заместителей председателей правления кредитных организаций. Злоумышленники предлагали оказать помощь сотрудникам Министерства финансов, перейдя по приложенной ссылке.

Примеры атак на граждан от имени региональных чиновников

Преступники применяли типовой сценарий: на основе публичных данных оформляли поддельный аккаунт высокопоставленного чиновника администрации в Telegram или других мессенджерах, затем с него начинали звонить и посылать сообщения гражданам, предлагая перевести деньги.

- 3 сентября: от лица министра здравоохранения Забайкальского края Оксаны Немакиной;

- 7 сентября: от имени мэра Геленджика Алексея Богодистова;

- 28 сентября: от лица главы Республики Адыгея Мурата Кумпилова;

- 1 ноября: от имени уполномоченного по правам ребенка Липецкой области Юрия Тарана;

- 2 ноября: от лица министра культуры Забайкальского края Ирины Левкович;

- 9 ноября: от имени ректора Рязанского государственного университета Игоря Мурога;

- 27 ноября: от лица мэра города Касимов Ивана Бахилова;

- 30 ноября: от имени председателя городской Думы города Рязани Татьяны Панфиловой.

Примеры атак против известных лиц

11 августа «Лаборатория Касперского» предупредила о модификации типовых скриптов мошенников, основанных на легендах звонков от имени сотрудников правоохранительных органов, представителей Банка России, Росфинмониторинга и других ведомств.

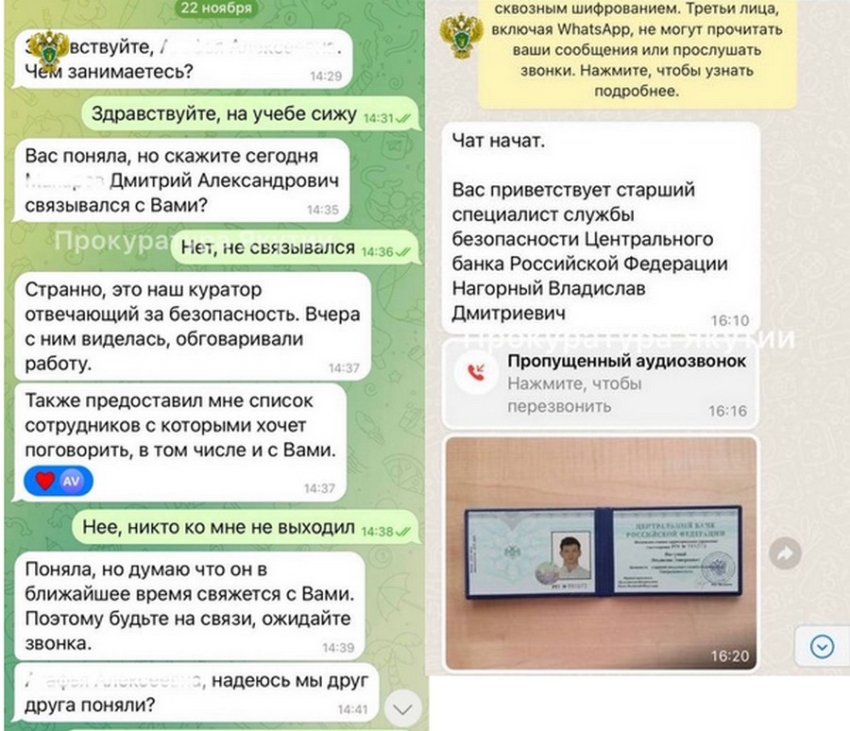

К ним добавился предварительный (нулевой) этап для завоевания доверия жертвы. Гражданин получал звонок или сообщение с номера или аккаунта, имитирующего коллегу, начальника, высокопоставленного знакомого. В сообщении содержалось предупреждение о будущем важном звонке, который нельзя пропустить.

Злоумышленники отлаживали модифицированный сценарий на известных лицах, по которым располагали сравнительно большим объемом данных. Так были обмануты:

- 13 сентября: начальник правового управления префектуры ЮВАЮ Валентина Астапенко, от имени префекта Андрея Цыбина;

- 14 сентября: главный бухгалтер театра «Градский Хол» Елена Гольдберг, якобы от лица художественного руководителя Алексея Рыбникова;

- 27 сентября: сотрудник Казначейства России Алибек Басиев, от имени руководителя Федерального Казначейства России Романа Артюхина;

- 29 сентября: чемпионка Европы и России по прыжкам в воду Светлана Тимошинина, от лица президента Российской федерации прыжков в воду Станислава Дружинина;

- 3 октября: старший тренер юниорской сборной России по лыжным гонкам Владимир Тимофеев, от имени президента Федерации лыжного спорта Елены Вяльбе.

Возбуждены первые уголовные дела

Как сообщила 25 ноября прокуратура города Якутска, СУ МУ МВД России «Якутское» возбудило уголовное дело по части 4 статьи 159 УК РФ (мошенничество, совершенное в особо крупном размере).

По данным следствия, злоумышленники писали и звонили потерпевшей с взломанного номера ее руководителя, сгенерировав его голос, затем представлялись сотрудниками ФСБ и Банка России, и присылали фальшивые документы. Путем обмана у гражданки похитили более 3 миллионов рублей.

Как противодействовать мошеннической схеме «звонок от имени руководителя»

Первоначально российская версия CEO Fraud, по примеру западного первоисточника, ориентировалась на работников структур с выраженной иерархией, и эксплуатировала поведенческие шаблоны подчинения авторитарному руководству (abusive supervision), в том числе:

- Отчуждение работника от предприятия;

- Убежденность в собственной бесправности и бессилии, перекладывание ответственности на руководителя;

- Как следствие, нерассуждающую исполнительность.

Однако мы видим, что к настоящему моменту чаще всего встречаются сообщения о попытках обмана жителей регионов, от имени глав администраций, и с использованием их авторитета. Например, в начале декабря зафиксированы фейковые аккаунты Александра Устинова (Краснотурьинск) и Сергея Воропанова (Вологда).

Гражданам, оказавшимся мишенью мошеннической атаки, мы можем предложить следующие рекомендации:

- Обращение с неизвестного телефонного номера или аккаунта надо воспринимать критически. Вне зависимости от имени и должности, которые использует собеседник;

- Взаимодействие желательно прервать при первой возможности;

- Как можно скорее нужно связаться через доверенные каналы связи с должностным лицом или гражданином, от имени которого поступило сообщение или звонок, и попросить разъяснений;

- Ни в коем случае не следует совершать необратимых действий: переводить деньги, передавать персональные данные и коды.

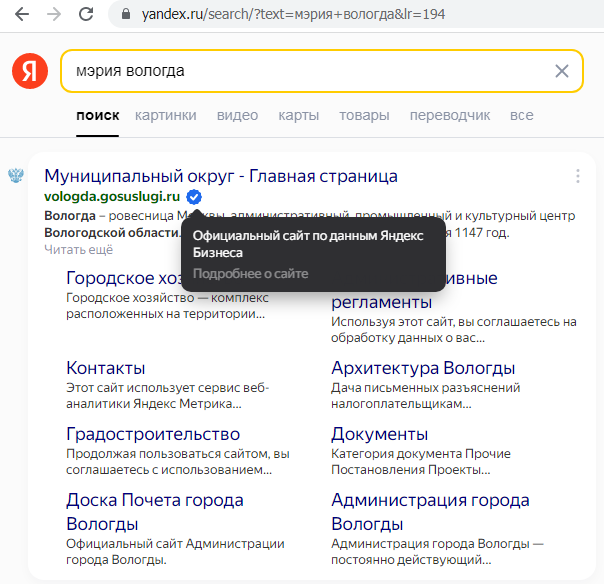

Пример доверенных каналов связи: официальные сайты, помеченные в выдаче Яндекса значком «Официальный сайт по данным Яндекс.Бизнеса».

Стоит ли бояться дипфейков?

Говоря о направлениях развития дистанционного мошенничества, зарубежные и российские правоохранители нередко упоминают технологии подделки видео- и аудиозаписей (дипфейк). Однако высокая стоимость производства таких фальшивок пока что препятствует их массовому распространению. По данным АНО «Радиочастотный спектр», минута дипфейкого видео стоит не меньше 300 долларов, и может достигать 20000. Поэтому в первую очередь технологии дипфейка применяют для создания фальшивых роликов с участием знаменитостей. Хотя безусловно, отдельные «энтузиасты» уже сейчас приобретают и осваивают соответствующее программное обеспечение. Например, таким образом Марию Зуеву из Самары попытались обмануть с помощью синтезированного голоса ее брата.

Пока что мошенникам нерентабельно использовать дипфейки. Однако это положение может измениться со временем.

Опасность: мошенники действительно начали «придумывать»

В средствах массовой информации очень часто встречается формулировка «мошенники придумали новую схему». Применительно к сценариям обмана и до последнего времени она была некорректна: как правило, киберпреступники применяли очень старые организационные схемы. Первая афера с финансовой пирамидой «Ladies’ Deposit» была зафиксирована в 1880 году. Пресловутая Finiko принципиально отличалась от нее только наличием сайта и электронных платежей.

В 2010 — 2012 годах сложилась международная криминальная сеть, основанная на регистрации подставных юридических лиц, использовании мошеннических инвестиционных платформ, привлечении через криминальные колл-центры, и обслуживающей всю эту деятельность масштабной платежной инфраструктуре. В этот период были наработаны сотни готовых рецептов, включая сценарии взаимодействия с жертвами (скрипты обзвона). До начала 2023 года эти организационные схемы оставались неизменными, и только тасовались по мере необходимости.

Однако теперь это положение изменилось. Созданная для атак на предприятия CEO Fraud была успешно интегрирована в сценарий из другой области, предназначенный для обмана физических лиц. Параллельно появились схемы с фальшивыми похищениями, когда мошенники вынуждали жертву обмана скрываться, и требовали выкуп с ее родных.

Можно предположить, что разработчики отдельных преступных группировок (team) начали применять комбинирование элементов сценариев для создания ранее не применявшихся схем обмана. По очевидным причинам, распознать такой мошеннический «креатив» и противодействовать ему будет значительно сложнее.

С уважением, НЭС - Чарджбэк Блог